Tutorial mengamankan server dengan fail2ban dan nginx akan sangat membantu agar terhindar dari hacker. Fail2Ban adalah alat keamanan sumber terbuka (opensource) yang berfungsi untuk melindungi server dari serangan brute force dan ancaman lainnya dengan memblokir alamat IP yang mencoba mengakses sistem berulang kali dalam waktu singkat. Alat ini bekerja dengan memonitor log server dan mendeteksi pola yang menunjukkan adanya percakapan yang mencurigakan, seperti upaya login yang gagal atau permintaan yang tidak sah. Bagi pemilik server web, Fail2Ban dengan Nginx adalah kombinasi yang sangat berguna. Nginx adalah salah satu server web yang paling banyak digunakan berkat performa tinggi dan kemudahan konfigurasi. Namun, tanpa perlindungan yang cukup, server Nginx bisa menjadi sasaran empuk bagi para penyerang yang berusaha mengeksploitasi celah keamanan.

Pada artikel ini, kita akan membahas bagaimana mengonfigurasi Fail2Ban untuk bekerja bersama Nginx untuk mengamankan server Anda. Kami akan menjelaskan langkah-langkah lengkap mulai dari instalasi Fail2Ban hingga penerapan aturan pemblokiran otomatis berdasarkan log Nginx.

Table of Contents

ToggleMengapa Menggunakan Fail2Ban dengan Nginx?

Nginx sering digunakan sebagai server web karena kecepatan dan skalabilitasnya. Namun, seperti halnya perangkat lunak lainnya, Nginx juga dapat menjadi sasaran serangan. Salah satu metode umum yang digunakan oleh peretas adalah brute force attack, di mana mereka mencoba berbagai kombinasi username dan password untuk mendapatkan akses tidak sah ke server.

Untuk melindungi server Nginx Anda, Fail2Ban akan membantu mengidentifikasi percakapan yang mencurigakan melalui analisis file log. Jika IP tertentu berulang kali melakukan percakapan yang gagal atau mencoba mengakses halaman yang tidak sah (misalnya 403 Forbidden atau 404 Not Found), Fail2Ban akan memblokir IP tersebut untuk jangka waktu tertentu.

Dengan konfigurasi yang tepat, Anda bisa mendapatkan perlindungan otomatis yang menjaga server tetap aman dari ancaman seperti brute force, scanning, dan serangan lainnya.

Tutorial Mengamankan Server dengan Fail2Ban dan Nginx

1. Instalasi Fail2Ban

Langkah pertama dalam mengamankan server Anda adalah menginstal Fail2Ban. Fail2Ban tersedia di banyak distribusi Linux, termasuk yang berbasis Debian seperti Ubuntu. Berikut adalah perintah untuk menginstalnya:

sudo apt update

sudo apt install fail2banSetelah berhasil menginstal, Fail2Ban akan siap digunakan untuk memonitor log dan melindungi server dari percakapan mencurigakan.

2. Membuat Filter Fail2Ban untuk Nginx

Fail2Ban bekerja dengan menggunakan filter yang mencari pola tertentu dalam log server. Untuk Nginx, kita perlu membuat filter yang mendeteksi status kode seperti 403 atau 404, yang biasanya menunjukkan adanya serangan atau percakapan yang mencurigakan.

Buat file filter Nginx di direktori /etc/fail2ban/filter.d/:

sudo nano /etc/fail2ban/filter.d/nginx.confMasukkan konfigurasi berikut:

[Definition]

failregex = <HOST> -.*"(GET|POST|HEAD).*HTTP.*"(403|404)

ignoreregex =Penjelasan:

failregex: Menyaring pola yang cocok dengan percakapan yang menghasilkan status HTTP 403 (Forbidden) atau 404 (Not Found). Hal ini sering terjadi pada percakapan dari bot atau peretas yang mencoba mengakses file atau halaman yang tidak ada di server.ignoreregex: Menentukan pola yang akan diabaikan, yang tidak relevan dalam konteks ini.

3. Menambahkan Jail Fail2Ban untuk Nginx

Setelah membuat filter, langkah selanjutnya adalah mengonfigurasi Fail2Ban untuk memantau log Nginx dan memblokir IP yang berulang kali melanggar batas yang ditentukan. Jail adalah aturan yang memandu Fail2Ban dalam menjalankan aksi berdasarkan hasil filter.

Edit file jail.local di /etc/fail2ban/ untuk menambahkan pengaturan jail untuk Nginx:

sudo nano /etc/fail2ban/jail.localTambahkan konfigurasi berikut:

[nginx-badbot]

enabled = true

port = http,https

filter = nginx

logpath = /var/log/nginx/*access.log

maxretry = 3

bantime = 3600 # waktu blokir dalam detik (misal 1 jam)

findtime = 600 # waktu pengamatan dalam detik (misal 10 menit)Penjelasan:

enabled: Mengaktifkan jail ini.filter: Menunjukkan filter yang digunakan, dalam hal ini filternginxyang sudah kita buat sebelumnya.logpath: Menunjukkan lokasi file log Nginx yang ingin dipantau. Pastikan lokasi ini sesuai dengan konfigurasi log server Nginx Anda.maxretry: Jumlah percakapan gagal yang diizinkan sebelum memblokir IP. Dalam contoh ini, Fail2Ban akan memblokir IP setelah 3 percakapan gagal.bantime: Durasi pemblokiran dalam detik. Di sini, IP yang melanggar batas akan diblokir selama 1 jam (3600 detik).findtime: Durasi waktu dalam detik yang digunakan untuk menghitung berapa kali percakapan gagal. Dalam contoh ini, Fail2Ban akan memantau selama 10 menit.

4. Restart Fail2Ban

Setelah mengonfigurasi jail, langkah selanjutnya adalah me-restart Fail2Ban agar perubahan konfigurasi diterapkan.

sudo systemctl restart fail2ban5. Verifikasi Status Fail2Ban

Untuk memastikan Fail2Ban berjalan dengan baik dan memblokir IP yang mencurigakan, Anda dapat memeriksa status jail dengan perintah berikut:

sudo fail2ban-client status nginx-badbotPerintah ini akan menampilkan daftar IP yang sedang diblokir dan statistik terkait.

Keuntungan Menggunakan Fail2Ban dengan Nginx

- Perlindungan Otomatis dari Serangan: Fail2Ban secara otomatis memblokir IP yang berulang kali mencoba melakukan percakapan mencurigakan. Ini mengurangi risiko serangan brute force atau percakapan eksploitasi lainnya.

- Meningkatkan Keamanan Server: Dengan menggunakan Fail2Ban, Anda dapat menjaga server Nginx Anda lebih aman tanpa perlu memantau secara manual setiap percakapan atau upaya login yang gagal.

- Konfigurasi yang Mudah dan Fleksibel: Fail2Ban memungkinkan Anda untuk menyesuaikan pengaturan pemblokiran sesuai dengan kebutuhan server Anda. Anda dapat menyesuaikan

maxretry,bantime, danfindtimeuntuk memastikan pengaturan yang sesuai dengan kebijakan keamanan organisasi Anda. - Mendeteksi dan Memblokir Serangan Secara Cepat: Fail2Ban bekerja secara real-time, mendeteksi dan memblokir IP dalam waktu singkat setelah mendeteksi percakapan yang mencurigakan.

Tingkatkan Bisnis Anda dengan Arrazy Inovasi

Arrazy Inovasi hadir untuk menyediakan solusi teknologi canggih yang dapat meningkatkan efisiensi dan produktivitas bisnis Anda. Kami menawarkan layanan pengembangan aplikasi, solusi cloud, keamanan IT, dan konsultasi teknologi dengan pendekatan inovatif dan hasil yang terjamin. Hubungi kami sekarang dan bawa bisnis Anda ke level berikutnya. beberapa website yang sudah menggunakan layanan arrazy inovasi adalah

- Jasa Pembuatan Website Sekolah Profesional; Solusi Digital untuk Pendidikan

- Jasa Pembuatan Website Alat Medis: Mito Adhiguna oleh Arrazy Inovasi

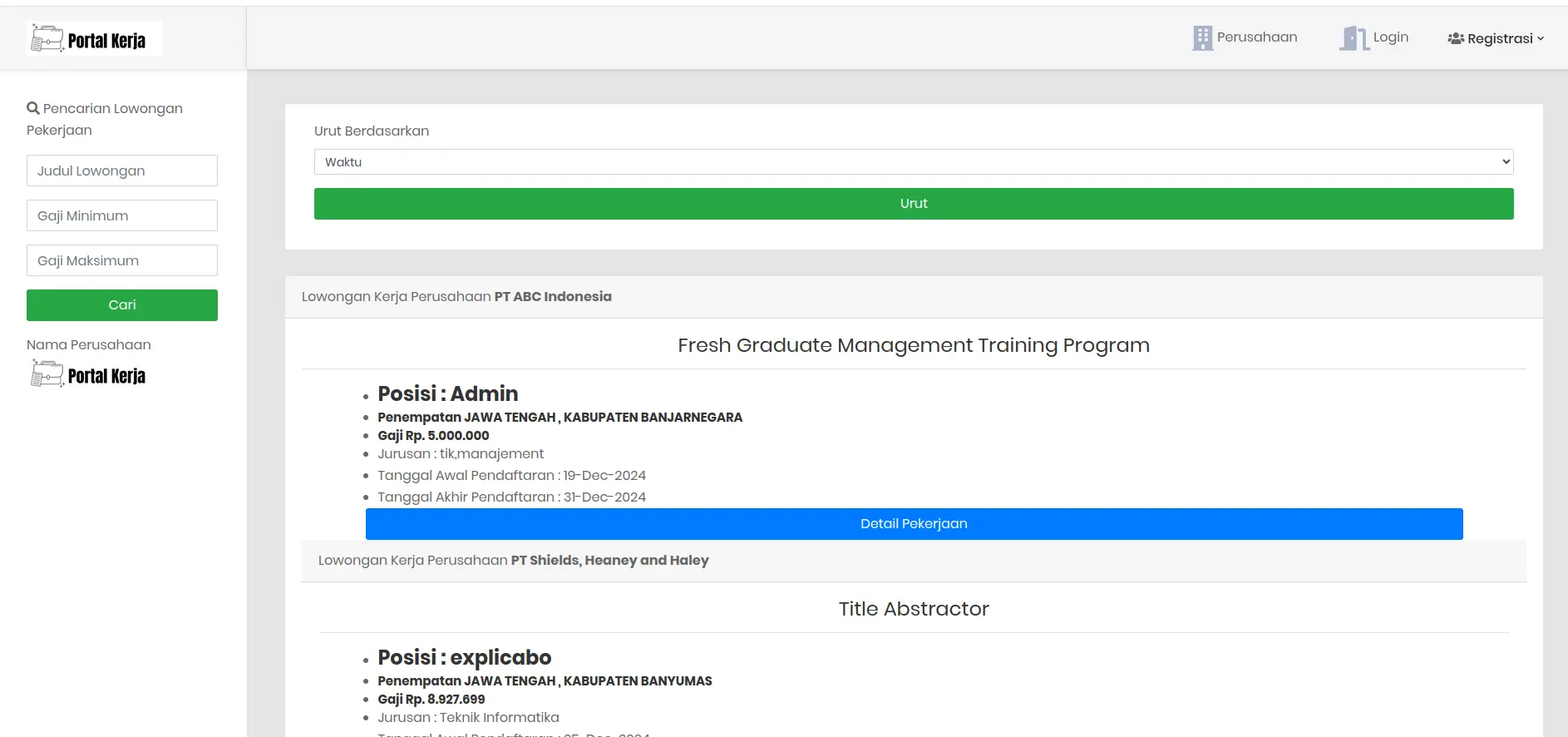

- Jasa Website Portal Kerja Custome dengan Fitur Lengkap dan Terintegrasi

Kesimpulan

Menggunakan Fail2Ban dengan Nginx adalah langkah yang sangat efektif untuk mengamankan server dari berbagai ancaman, termasuk serangan brute force dan eksploitasi. Dengan konfigurasi yang tepat, Fail2Ban dapat memantau dan memblokir IP yang berulang kali mencoba mengakses server secara tidak sah, memberikan perlindungan otomatis dan menjaga server Anda tetap aman.

Dengan mengikuti langkah-langkah dalam tutorial ini, Anda dapat dengan mudah mengonfigurasi Fail2Ban untuk bekerja dengan Nginx dan memblokir IP yang mencurigakan, meningkatkan keamanan server Anda secara signifikan.